Perkuliahan 2, Keamanan Sistem Komputer (C31040319)

Nama : A. Muh. Fadel Omar Pasha

NIM : 201931180

Perkuliahan 2

Keamanan Sistem Komputer (C31040319)

Sejarah Komputer dan Keamanan Sistem Komputer

Sejarah Komputer Dari Awal Perkembangannya Hingga

Sekarang

Komputer merupakan perangkat yang saat ini banyak dipakai di

kehidupan sehari-hari. Dengan adanya perangkat komputer bisa digunakan sebagai

membantu aktifitas dari manusia, sehingga memudahkan semua pekerjaan. Sejarah

komputer pun terus berkembang setiap waktu hingga sampai kita rasakan sekarang

ini.

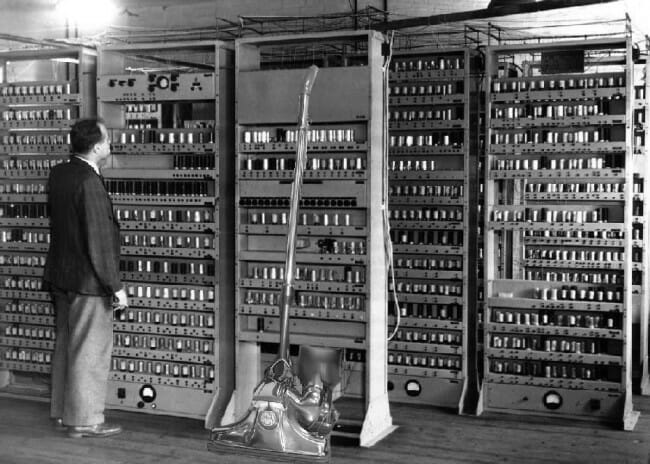

Akan tetapi, proses perkembangan dari komputer tidak serta merta canggih karena ada tahapannya. Komputer sekarang memang telah jauh berbeda dengan komputer terdahulu, mulai dari segi bentuk, kinerjanya hingga komponen yang dipakai. Sebab komputer terdahulu memiliki ukuran yang bisa menghabiskan satu ruangan.

Pada saat computer diperkenalkan pertama kali, ukuran

komputer sangat besar, langka, dan sangat mahal. Oleh karena itu organisasi

atau perusahaan yang cukup beruntung memiliki komputer akan mencoba dengan cara

terbaik untuk melindungi computer tersebut. Keamanan komputer hanya salah satu

aspek dari keamanan secara keseluruhan dari asset organisasi. Keamanan difokuskan

pada fisik pembobolan, pencurian peralatan komputer, dan pencurian atau

perusakan kemasan disk, gulungan pita, dan media lainnya. Hanya sedikit orang

yang tahu bagaimana menggunakan komputer, dan dengan demikian pengguna harus

dengan hati-hati dipilih. Pada saat itu computer tidak terhubung dengan

jaringan internet sehingga memang masalah keamanan hanya berfokus pada fisik

dan lingkungannya saja.

Pada 1970-an, teknologi komunikasi berubah, dan dengan itu

cara-cara berkomunikasi juga berubah, pengguna yang berhubungan dengan komputer

dan data dapat bertukar informasi dengan menggunakan jaringan telepon. Selain

itu multi-programaming, timesharing, dan jaringan mengubah semua aturan dalam

berkomunikasi. Dengan terkoneksinya computer pada jaringan telepon maka

pengguna berkemampuan untuk mengakses komputer dari lokasi terpencil. Dengan

kemampuan itu mengubah penggunaan komputer. Komputer merambah ke bidang bisnis

dengan mulai menyimpan informasi secara online dan terkoneksi dengan jaringan

secara bersama-sama dan dengan mainframe yang berisi database.

Dengan di mulainya computer dan jaringan untuk keperluan bisnis maka mulai muncul masalah keamanan computer terutama menyangkut pencurian data dan informasi. Sehingga masalah keamanan computer tidak lagi terfokus pada masalah fisik dan lokasi, tetapi di tambah dengan masalah kemanan data dan informasi.

Berikut telah kami rangkum sejarah komputer dari generasi pertama sampai hari ini.

Sejarah Komputer generasi pertama menggunakan tabung

vakum (1946 – 1959)

Tahun 1946 ialah tahun dibuatnya komputer generasi pertama

dengan menggunakan tabung vakum sebagai komponen dasar pembuatannya. Tabung

yang sebagai komponen dasar ini memang dikenal tidak efisien di beberapa aspek.

Sebab komponen tersebut cepat sekali panas ketika di pakai.

Selain itu, komponen ini memerlukan daya listrik sangat besar dalam

pengoperasiannya. Electronic numerical integrator and computer (ENIAC) adalah

salah satu contoh komputer generasi yang pertama.

Untuk komputer generasi pertama diciptakan oleh juga

J.Presper Eckert dan John mauchly di University of Pennsylvania. Mereka berdua

membangun ENIAC dengan menggunakan 18.000 tabung vakum dengan ukuran 1800 kaki

dan mempunyai berat yang mencapai sekitar 30 ton.

Sejarah komputer generasi pertama ini menjadi digital

elektronik yang dipakai untuk kebutuhan paling umum. Program ENIAC ini sudah di

rancang pada tahun 1942 namun dimulai baru di tahun 1943 dan selesai pada tahun

1946 .

Bentuk program ENIAC memiliki ukuran sangat besar, pada

peletakkan program ini saja memerlukan ruang seluas 500 m2. ENIAC ini juga

menggunakan 75.000 relay dan saklar, 18.000 tabung, 70.000 resistor, dan 10.000

kapasitor.

Saat memulai pengoperasian, ENIAC membutuhkan daya listrik

yang sangat besar yaitu sekitar 140 kilo watt. Untuk bahasa yang digunakan pada

komputer generasi pertama ini adalah bahasa mesin. Bahasa ini menjadi bahasa

pemrograman yang sangat dasar, dan bahas ini hanya di mengerti oleh komputer.

Dana yang diperlukan untuk membuat perangkat tersebut

mencapai 1 juta dollar. Namun kemampuan komputer generasi ini memang sangat

terbatas, sehingga untuk dapat memecahkan masalah membutuhkan waktu yang lama.

Bahkan pengguna harus memakai kartu berlubang atau disebut

punched cards, serta pita kertas untuk dapat melakukan input agar dapat

melakukan output yang dihasilkan berupa print out. Menggunakan biaya pembuatan

fantastis, namun fungsinya sendiri ini belum maksimal.

Ciri-ciri komputer generasi pertama:

- Memiliki

hardware ukuran yang jauh lebih besar serta memerlukan ruang yang luas.

- Interior design sistem

operasi dibuat secara spesifik dan hanya dapat melakukan tugas tertentu.

- Program

hanya dapat dibuat memakai bahasa mesin.

- Menggunakan

silinder magnetic untuk menyimpan data..

- Membuthkan

daya listrik yang sangat besar.

- Perlu

mesin pendingin karena cepat panas.

- Memiliki

kapasitas simpan yang kecil.

- Kinerjanya

lambat.

- Memakai

konsep stored program dan menggunakan magnetic core storage sebagai memori

utama.

- Menggunakan tabung hampa sebagai sirkuitnya.

Sejarah Komputer generasi kedua (1959 – 1965) transistor

Tahun 1959 komponen untuk merancang komputer ialah teknologi

transistor, tabung vakum yang berfungsi sebagai komponen dasar di komputer

generasi pertama telah tergantikan dengan teknologi transistor. Komponen ini

dinilai jauh lebih efisien jika dibandingkan tabung vakum.

Sejarah komputer dan perkembangannya dengan menggunakan

dasar transistor mempunyai ukuran lebih kecil dibandingkan tabung vakum daya

listrik yang diperlukan lebih kecil untuk pengoperasiannya. Biaya pembuatan

komputer generasi kedua juga jauh lebih terjangkau dibanding menggunakan

tabung vakum di genarasi pertama.

Untuk bahasa pemrogaman juga telah di kembangkan. Jika pada

generasi pertama menggunakan bahasa mesin, untuk generasi kedua diganti

menggunakan bahasa Assembly dan bahasa simbolik. Dengan menggunakan bahasa

pemrogaman tersebut, programmer dapat memberikan instruksi dengan kata-kata.

Dengan ukuran yang lebih kecil komputer generasi kedua ini

banyak digunakan di beberapa instansi seperti universitas, perusahaan hingga

pemerintahan.

Mesin yang pertama kali menggunakan teknologi ini ialah

super komputer. IBM juga telah membuat super komputer dengan nama Sprery-rand

dan Stretch serta menjadikan komputer dengan nama LARC. Komputer ini

dikembangkan di laboratorium menggunakan energi atom, dapat mengatasi berbagai

data dimana kemampuan ini diperlukan oleh peneliti atom.

Pada tahun 1965, hampir dari di berbagai bisnis besar

menggunakan komputer generasi kedua untuk memproses informasi dengan keuangan

bisnis.

Ciri-ciri komputer generasi kedua:

- Telah

menggunakan operasi bahasa pemrogaman tingkat tinggi fortran dan cobol.

- Kapasitas

memori utama menggunakan magnetic core storage.

- Menggunakan

simpanan eksternal seperti magnetic tape dan magnetic disk.

- Mampu

memproses secara real time dan juga real sharing.

- Ukuran

fisik jauh lebih kecil dibanding komputer di generasi pertama.

- Kinerjanya

lebih cepat.

- Daya

listrik lebih kecil.

- Pemakaian

program ini tidak lagi terpaku pada aplikasi bisnis tapi juga pada

aplikasi teknik.

Sejarah Komputer generasi ketiga integrated circuit (1965

– 1971)

Generasi Komputer ketiga dimulai pada tahun 1965, dimana

pada masa itu komputer ini dibuat menggunakan Integrated Circuit (ICs).

Teknologi ini, menggeser fungsi transistor sebagai komponen dasar komputer.

Namun transistor masih tetap digunakan, akan tetapi ukurannya lebih di

perkecil. Beberapa transistor yang berukuran kecil tersebut, di masukan di IC,

bersama dengan resistor dan kapasitor.

Komputer generasi ketiga ini menjadi komputer pertama, yang

dapat membuat operator berinteraksi menggunakan keyboard dan monitor dengan

tampilan sistem operasi. Selain itu, komputer ini menghabiskan biaya yang lebih

murah, sehingga dapat di jangkau masyarakat umum.

Komputer generasi ketiga merupakan perkembangan melalui

tahap yang sangat pesat dari komputer terdahulu. Komputer generasi ketiga ini

muncul pada era 1964-1970. Dalam penggunaannya, transistor membuat kinerja komputer

cepat panas. Sehingga komputer generasi kedua mulai ditinggalkan.

Ciri-ciri komputer generasi ketiga:

- Listrik

yang digunakan lebih hemat.

- Software

akan lebih meningkat.

- Harga

kian terjangkau.

- Memori

memiliki kapasitas yang lebih besar.

- Kecepatan

menggunakan IC sehingga kinerja komputer lebih cepat.

- Memiliki

kecepatan 10.000 kali lebih cepat di banding generasi pertama.

- Komputer

sudah dapat melakukan multiprocessing.

- Komputer

sudah menggunkan memakai visual display dan dapat mengeluarkan suara.

- Menggunakan

penyimpanan luar seperti disket magnetic

- Mampu

melakukan komunikasi dengan komputer lain.

Komputer generasi keempat microprosesor (1971 – Sekarang)

Komputer yang kita pakai pada saat ini merupakan komputer

generasi keempat, dimana generasi keempat ini dibuat dengan menggunakan

komponen dasar bernaman Microprosesor. Chip microprosesor memiliki ribuan

transistor dan beberapa macam elemen sirkuit yang mana saling terhubung menjadi

satu.

Intel menjadi sebuah perusahaan yang paling berpengaruh

terhadap perkembangan chip microprosesor. Karena mereka berhasil menciptakan

intel 4004 yang merupakan cikal bakal perkembangan komputer. Perusahaan dari

Intel berhasil menggantikan perangkat komputer yang memiliki ukuran yang besar

menjadi sangat kecil sehingga membuatnya menjadi lebih efisien.

Pada tahun 1971 IBM menciptakan komputer yang didesain

khusus untuk kalangan rumahan. Sedangkan Apple mempublikasikan Macinthos

pertama kali pada tahun 1984, sebuah sistem operasi untuk dapat dijalankan dari

perangkat komputer.

Banyak sekali kemajuan pesat yang terjadi pada generasi ke

empat ini seperti di ciptakannya mouse, graphical user interface atua GUI

hingga komputer jinjing yang disebut sebagai laptop. Procecsor atau yang di

sebut CPU selalu mengalami perkembangan dari waktu ke waktu hingga sekarang.

Ciri-ciri komputer generasi keempat:

- Dapat

menggunakan LSI atau large scale integration.

- Sudah

dikembangkan dengan memakai semikonduktor dan mikro processor yang

berbentuk seperti chip untuk memorinya.

- Dipasarkan

juga pada sektor perorangan.

- Selalu

muncul komputer terbaru yang lebih efisian dan mudah di bawa kemana-mana

seperti Laptop

Komputer Generasi Kelima Artificial intelligence

(Sekarang – Masa Depan)

Pada generasi kelima ini sebenarnya masih tahap pembangunan.

Dimana generasi ini akan mempunyai teknologi yang dibuat dengan berdasarkan

kecerdasan buatan (artificial

intelligence).

Pengembangan komputer generasi kelima ini bertujuan untuk

dapat menghasilkan perangkat komputer yang dapat merespon, menggunakan bahasa

yang digunakan manusia. Tidak cukup sampai disitu komputer generasi ini

diharapkan dapat mempelajari lingkungan di sekitarnya serta dapat menyesuaikan

dirinya sendiri.

Ciri-ciri komputer generasi kelima:

- Komputer

masih menggunakan teknologi LSI namun akan mempunyai banyak pengembangan.

- Memiliki

fitur yang terus berkembang setiap tahunnya.

- Semakin

cepat dalam pemrosesan informasi.

- Komputer memiliki kemampuan untuk mendengar, berbicara, melihat, berbicara dan pastinya lebih canggih lagi. Bahkan dapat memberikan kesimpulan layaknya manusia.

MOTIF PENYUSUP MENYERANG KEAMANAN SISTEM KOMPUTER

1. Malware

Malicious Software adalah software yang diciptakan untuk tujuan jahat. Pada

dasarnya malware adalah software / program komputer, yang membedakan malware

dengan software adalah tujuan dan aksinya yang merugikan komputer korbannya

seperti mengubah (menghapus, mencuri atau menyembunyikan) data, mengkonsumsi

bandwidth atau sumber daya lain tanpa seizin pemilik komputer atau aksi lain

yang merugikan.

2. Virus

Malware yang untuk menginfeksi komputer membutuhkan bantuan / intervensi

pihak ke tiga (biasanya sih manusia) untuk menjalankan dirinya

dan tidak bisa berjalan secara otomatis menginfeksi komputer. Supaya manusia

mau menjalankan dirinya, virus memalsukan dirinya sebagai program baik-baik

seperti .doc, .jpg atau folder yang jika di klik akan menjalankan virus.

Dalam banyak kasus, supaya makin meyakinkan manusia untuk mengklik dirinya,

virus memalsukan diri (icon, ekstensi) sebagai gambar porno, file crack atau

hal lain yang akan menarik orang melakukan klik.

3.Worm

Malware yang dapat secara otomatis menginfeksi komputer tanpa bantuan pihak

ke tiga. Jadi sekali worm ada di komputer / jaringan, ia akan secara otomatis

menyebarkan dirinya ke komputer lain tanpa bantuan atau bahkan tanpa dapat

dicegah oleh para pemilik komputer lain dalam jaringan.

Tentunya ada pertanyaan, kalau worm bisa menyebarkan dirinya secara otomatis,

lalu mengapa orang tidak membuat worm semua, kok malah membuat virus yang

membutuhkan bantuan orang untuk mengaktifkan dirinya.Supaya worm dapat

menginfeksi komputer secara otomatis ia harus mengeksploitasi celah keamanan

(vulnerability) software (bisa Windows, Office, Adobe Acrobat atau software

apapun yang umumnya populer yang menjadi sasaran).

Jadi jika celah keamanan yang dieksploitasi/dimanfaatkan oleh worm untuk

menyebarkan dirinya secara otomatis sudah ditambal (patch) maka worm tersebut

menjadi memble dan tidak memiliki kemampuan menginfeksi sistem

lagi. Jadi dalam sistem yang terpatch, virus malah lebih mudah menginfeksi

sistem dibandingkan worm.

4. OOT

Untuk mencegah eksploitasi pada celah keamanan (vulnerability) vendor

software mengeluarkan tambalan (patch) setiap kali muncul celah keamanan.

Kumpulan patch-patch itulah yang dinamakan 'service pack', jadi sekarang kamu

tahu mengapa setiap kali instal OS harus menginstal 'service pack'.

Salah satu tujuan utama adalah supaya celah-celah keamanan dan bug lain yang

ditemukan selama bertahun-tahun sebelumnya dapat ditambal semuanya dan komputer

aman dan lancar jaya dijalankan dan menjelajah jaringan / internet.

Pada sistem OS yang terbaru penambalan celah keamanan terjadi secara otomatis

dimana setiap kali komputer dinyalakan dan terhubung ke internet ia akan

mengecek patch terbaru dan secara otomatis melakukan update sehingga terhindar

dari eksploitasi.

5. Trojan

Sama seperti film Troy, trojan adalah kuda troya yang akan berpura-pura

sebagai program berguna baik crack, game atau program lain yang secara

diam-diam menginstalkan dirinya pada sistem dan menjalankan kegiatan mata-mata

seperti mencuri data, merekam ketukan keyboard dan mengirimkan ke alamat yang

telah ditentukan oleh pembuatnya.

6. Spyware

Seperti film 007, spyware adalah program untuk memata-matai komputer

korbannya. Pada awalnya spyware diciptakan untuk memata-matai profil pengguna

komputer dan salah satu pemanfaatannya adalah menampilkan adware (software

penampil iklan / ad) sesuai dengan profil / minat pengguna komputer dimana

setiap kali iklan tampil di komputer korbannya akan memberikan keuntungan

finansial langsung bagi pembuat adware ini (pay per click).

Setelah hal ini diberangus, kemudian beredar rogue antivirus (antivirus palsu)

yang merupakan metamorfisis adware yang awalnya mengharapkan keuntungan

finansial dari pemasang iklan saat tampil di komputer korbannya, karena

banyaknya ad-blocker maka ia berkembang menjadi rogue antivirus yang jika

berhasil aktif di komputer korbannya ia akan menakuti korbannya dengan

menampilkan pesan palsu seakan-akan komputer korbannya terinfeksi oleh banyak

sekali malware berbahaya dan pesan dirancang sedemikian rupa untuk mengganggu

dan hanya bisa dibersihkan jika membeli aplikasi antivirus pada link yang

disediakan.

Aspek - Aspek Keamanan Sistem Komputer

- Privacy,

adalah sesuatu yang bersifat rahasia(provate). Intinya adalah pencegahan

agar informasi tersebut tidak diakses oleh orang yang tidak berhak.

Contohnya adalah email atau file-file lain yang tidak boleh dibaca orang

lain meskipun oleh administrator. Pencegahan yang mungkin dilakukan adalah

dengan menggunakan teknologi enksripsi, jadi hanya pemilik informasi yang

dapat mengetahui informasi yang sesungguhnya.

- Confidentiality, merupakan

data yang diberikan ke pihak lain untuk tujuan khusus tetapi tetap dijaga

penyebarannya. Contohnya data yang bersifat pribadi seperti : nama,

alamat, no ktp, telpon dan sebagainya. Confidentiality akan terlihat

apabila diminta untuk membuktikan kejahatan seseorang, apakah pemegang

informasi akan memberikan infomasinya kepada orang yang memintanya atau

menjaga klientnya.

- Integrity,

penekanannya adalah sebuah informasi tidak boleh diubah kecuali oleh

pemilik informasi. Terkadang data yang telah terenskripsipun tidak terjaga

integritasnya karena ada kemungkinan chpertext dari enkripsi tersebut

berubah. Contoh : Penyerangan Integritas ketika sebuah email dikirimkan

ditengah jalan disadap dan diganti isinya, sehingga email yang sampai

ketujuan sudah berubah.

- Autentication,

ini akan dilakukan sewaktu user login dengan menggunakan nama user dan

passwordnya, apakah cocok atau tidak, jika cocok diterima dan tidak akan

ditolak. Ini biasanya berhubungan dengan hak akses seseorang, apakah dia

pengakses yang sah atau tidak.

- Availability,

aspek ini berkaitan dengan apakah sebuah data tersedia saat

dibutuhkan/diperlukan. Apabila sebuah data atau informasi terlalu ketat

pengamanannya akan menyulitkan dalam akses data tersebut. Disamping itu

akses yang lambat juga menghambat terpenuhnya aspe availability. Serangan

yang sering dilakukan pada aspek ini adalah denial of service (DoS), yaitu

penggagalan service sewaktu adanya permintaan data sehingga komputer tidak

bisa melayaninya. Contoh lain dari denial of service ini adalah

mengirimkan request yang berlebihan sehingga menyebabkan komputer tidak bisa

lagi menampung beban tersebut dan akhirnya komputer down.

Motivasi Penerapan Keamanan Sistem Komputer

- Data

dan informasi di simpan secara elektronik

- Ada

banyak jenis ancaman seperti kesalahan data, penyalahgunaan,

kehancuran sistem, dan masalah dalam kontrol kualitas

- Dalam

komunikasi jaringan komputern, ancaman berpotensi rentan terhadap akses

illegal atau tidak sah - Kerentanan internet - Kerentanan

wireless

- Jaringan

public besar yang bisa saja diretas dengan mudah

- Secara

virtual, internet terbuka untuk umum, siapapun dapat mengakses

- Bagi

organisasi, instansi, perusahaan, apa yang terjadi jika internet menjadi

bagian dari jaringan perusahaan? Frekuensi radio mudah dipindai

- Ancaman

nirkabel menggunakan laptop, kartu nirkabel, peretasan perangkat

lunak

- Secara

umum, wireless di banyak lokasi tidak memiliki perlindungan terhadap

pengguna internet Seberapa waspada Anda menggunakan jaringan wireless

?

- Tindakan

yang dapat menyebabkan kehilangan atau kerusakan pada perangkat

keras komputer, perangkat lunak, data, informasi atau kemampuan

pemrosesan

- Ada

tindakan dari beberapa penyusup yang tidak merusak perangkat komputer,

namun mengakses data, informasi atau program di komputer secara

illegal

- Penyusup

lainnya, merusak data namun meninggalkan beberapa identitas singkat dengan

tujuan tertentu, seperti pemerasan, ancaman.

- Setiap

tindakan illegal yang melibatkan komputer disebut sebagai kejahatan

komputer

- Cybercrime merujuk

pada tindakan illegal berbasis online atau internet . Contoh

kejahatan cybercrime: - Hacker - Cracker - Script kiddie - Corporate

spy - Cyberextortionist - Cyberterrorist

- Hacker merujuk

pada seseorang yang mengakses komputer atau jaringan secara illegal

- Beberapa

peretas mengklaim bahwa maksud akses secara illegal adalah untuk

meningkatkan keamanan

- Motif

peretas dalam mengakses komputer atau jaringan adalah mendapatkan

keuntungan finansial, meninggalkan bug dengan tujuan memanipulasi

data tertentu

- Cracker adalah

seseorang yang mengakses komputer atau jaringan secara illegal dengan

maksud menghancurkan data dan mencuri informasi

- hacker dan cracker sama

– sama dilakukan oleh orang yang memiliki kemampuan canggih dalam

pemrograman, komunikasi jaringan komputer dan penyimpanan database

- Memiliki

tujuan yang sama seperti cracker, namun script kiddie tidak

memiliki pengetahuan teknis dan ketrampilan khusus mengenai komputer dan

jaringan

- Script

kiddie dianggap masih level pemula (dibanding hacker dan cracker),

karena hanya menggunakan program hacking atau cracking yang

telah ditulis sebelumnya untuk membobol komputer

- Corporate

spy (mata – mata perusahaan) memiliki keterampilan komputer dan

jaringan yang sangat baik dan disewa masuk ke komputer tertentu dan

mencuri data, informasi milik perusahaan

- Beberapa

perusahaan menyewa mata – mata perusahaan, untuk mendapatkan

keuntungan kompetitif

- Pegawai

yang menjadi mata – mata perusahaan, akan merusak komputer pegawai lain

dengan tujuan untuk melemahkan sistem keamanan di

perusahaannya

- Seseorang

yang menggunakan beberapa email sebagai alat untuk pemerasan

- Para

pelaku mengirimkan pesan email yang berisi ancaman kepada

organisasi dengan indikasi tertentu seperti indikasi penyebaran rahasia

organisasi

- Ancaman

lainnya mengeksploitasi kelemahan keamanan, meluncurkan serangan yang

membahayakan jaringan organisasi

- Tujuan

utama adalah pemerasan uang kepada organisasi yang dituju oleh

pelaku

- Seseorang

yang menggunakan internet atau jaringan lain guna menghancurkan atau

merusak dengan alasan politik

- Cyberterrorist mengarah

ke target: - Sistem control lalu lintas udara - Perusahaan penghasil

listrik - Infrastruktur telekomunikasi

- Cyberterrorist membutuhkan

tim dengan individu – individu yang terampil dan canggih dalam akses

jaringan

Bentuk – Bentuk Ancaman Dari Sistem Komputer

Adapun bentuk-bentuk ancaman dari sistem komputer

diantaranya yaitu:

- Interupsi

( Interruption)

Interupsi merupakan bentuj ancaman terhadap ketersediaan (

Availability ) , yangmana data rusak sehingga tidak dapat di akses bahkan di

gunakan lagi . Perusakan Fisik , contohnya : Perusakkan pada Hardisk,

Perusakan pada media penyimpanan yang lainya, serta pemotongan kabel

jaringan.Perusakan Nonfisik, contohnya : Penghapusan suatu file-file tertentu

dari sistem komputer.

- Intersepsi

( Interception )

Intersepsi merupakan bentuk sebuah ancaman terhadap

kerahasiaan atau secrecy, yangmana pihak yang tidak berhak berhasil mendapatkan

hak akses untuk membaca suatu data atau informasi dari suatu sistem computer.

Tindakan yang dilakukan dapat berupa melalui penyadapan data yang diu

trasmisikan melalui jalur public atau umum yang di kenal dengan istilah

Writetapping dalam Wired Networking , yang merupakan jaringan yang menggunakan

kabel sebagai media dari transmisi data.

- Modifikasi

( Modification )

Modifikasi merupakan sebuah bentuk dari ancaman

terhadap integritas ( integrity ), yangmana pihak yang tidak berhak

berhasil mendapatkan hak akses dalam mengubah suatu data ataupun informasi dari

suatu sistem komputer. Data atau informasi yang diubah tersebut berupa

record dari suatu tabel yang terdapat pada file database.

- Pabrikasi

( Fabrication )

Pabrikasi adalah suatu bentuk ancaman terhadap integritas.

Tindakan yang dilakukan adalah dengan meniru dan juga memasukkan suatu

objek ke dalam sistem komputer. Objek yang di masukkan biasanya berupa

suatu file ataupun record yang di sisipkan atau diletakkan pada suatu

program aplikasi.

Lingkup keamanan terbagi dalam :

- Pengamanan

dengan cara fisik

Bentuk computer yang dapat diliat serta diraba (contoh :

monitor, CPU, keyboard, dan sebagainya). Meletakkan system computer pada tempat

atau tempat yang gampang dipantau serta dikendalikan, pada ruang spesifik

yang

bisa dikunci serta susah dijangkau orang lain hingga tak ada komponen yang

hilang. Diluar itu dengan melindungi kebersihan ruang, jauhi ruang yang panas,

kotor serta lembab. Ruang tetaplah dingin bila perlu ber-AC namun tak

lembab.

- Pengamanan

Akses

Pengamanan akses dikerjakan untuk PC yang memakai system

operasi penguncian serta system operasi jaringan. Maksudnya adalah untuk

menghadapi peristiwa yang sifatnya disengaja atau tak disengaja, seperti

kelalaian atau

keteledoran pemakai yang kerapkali meninggalkan computer dalam kondisi masih tetap

menyala atau bila ada pada jaringan computer masih tetap ada dalam login user.

Pada computer, jaringan pengamanan computer yaitu tanggungjawab administrator

yang dapat mengatur serta mendokumentasi semua akses pada system computer

dengan baik.

- Pengamanan

Data

Pengamanan data dikerjakan dengan mengaplikasikan system

tingkatan atau hierarki akses di mana seorang cuma bisa terhubung data spesifik

saja sebagai haknya. Untuk data yang sifatnya begitu peka dapat

memakai password (kata sandi).

Comments

Post a Comment